Javier Carbonell

Internet es una realidad que nos envuelve completamente. No hay espacio que escape de su influjo, y menos que quedará en los próximos años. El ocio, el trabajo, las comunicaciones, absolutamente todo nuestro mundo está impregnado de un carácter digital. Al final nuestras actividades se transforman en información que es fácilmente grabable, reproducible, y como no, también puede escapar de nuestro control, caer en las manos de quien no debe, y en última instancia ser utilizada en nuestra contra. Y es que la tecnología hace mucho por nosotros, eso nadie lo duda, pero también puede suponer un problema, al menos para algunos de nuestros valores fundamentales. Además, no se trata de una posibilidad remota, durante los últimos años ha sido más habitual de lo que debiera el que información sensible escapara del ámbito de los usuarios y de las empresas, generando una alarma muy importante y relanzando la importancia de la ciberseguridad.

Por este motivo, dada la alarma social que generan este tipo de situaciones y el creciente peso de lo digital en nuestras vidas, desde Fundación Telefónica hemos querido analizar este tema con mayor profundidad y hemos editado el monográfico Ciberseguridad, la protección de la información en un mundo digital:

Figura 1. – Ciberseguridad, la protección de la información en un mundo digital, editado por Fundación Telefónica

Este monográfico hace una radiografía de las diferentes etapas del ciclo de vida de la ciberseguridad, ya que la ciberseguridad debe ser considerada como un proceso y no como actividad aislada y diferenciada del resto de servicios o herramientas informáticas. Podemos decir que la seguridad es una cualidad más, que como la salud en el caso de las personas, hay que cuidar desde el principio, y en cuya gestión participan gran cantidad de agentes. Siguiendo con esta comparación, los ciberataques se pueden considerar como una enfermedad que debemos ser capaces de prevenir y ante la que debemos ser capaces de reaccionar, generando los anticuerpos necesarios para volver a la situación de salud inicial.

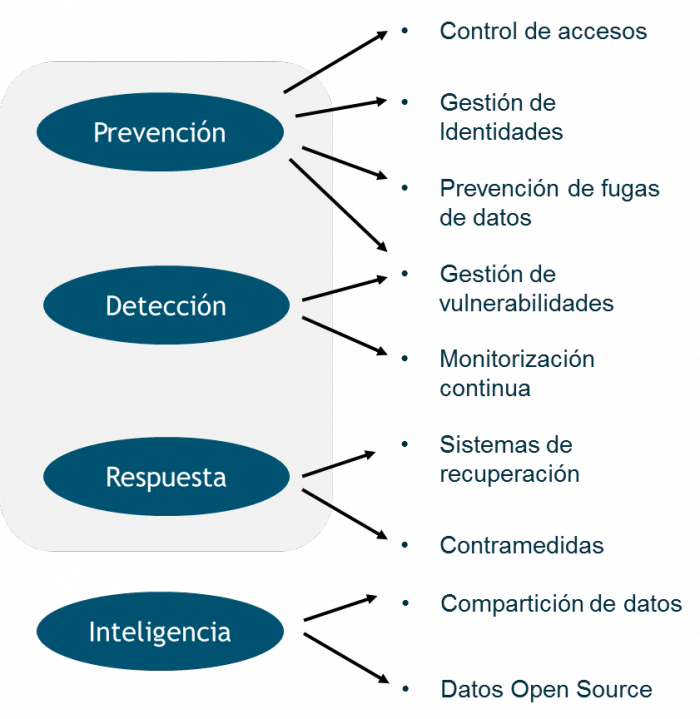

Se trata por tanto de un proceso que implica prevención, detección y reacción o respuesta, a lo que habría que añadir un elemento de inteligencia que permita la mejora continua del propio proceso (ver Figura 1).

Figura 2.- Fases del ciclo de vida de la ciberseguridad

Si bien, las tres primeras etapas, prevención, detección y respuesta, y las diferentes técnicas utilizadas son ampliamente conocidas y estudiadas, en el caso de las de inteligencia, lo son menos, ya que en general suponen una colaboración entre las diferentes empresas del ecosistema que no es habitual en el modelo tradicional de ciberseguridad. Por este motivo en este post nos centraremos en ellas.

Las nuevas técnicas de análisis de datos, conocidas con el nombre de Big Data, permiten el análisis en tiempo real de las situaciones, lo que facilita la toma efectiva de decisiones basadas en los riesgos y son el verdadero punto central de esta inteligencia. Y es que el análisis de cantidades ingentes de información y la búsqueda de correlaciones son claves para actuar antes de que un atacante pueda causar daño. La gran dificultad que se presenta en ocasiones es que muchos datos que tienen las corporaciones no ofrecen información suficiente por si solos para detectar un ataque, sin embargo, la información de varias organizaciones agregada, sí que la ofrece. Por ejemplo, una anomalía en un segmento de la red eléctrica puede no ser indicativa, pero si se produce en diferentes redes, puede anticipar un ataque a gran escala.

Nos encontramos por tanto ante la situación de que, para poder aplicar las técnicas de Big Data, se necesita como paso previo la materia prima a la que aplicarlas, y eso puede ser realmente un problema. Para solucionar esta situación existen diversas iniciativas que se mencionan en el monográfico. Iniciativas como la Ciber Threat Alliance en la que participa Telefónica, o la Ley de Compartición de Información de Ciberseguridad en Estados Unidos, un proyecto de ley que crea un sistema federal de agencias para recibir la información sobre amenazas de las compañías privadas, muestran como la colaboración privada o público-privada empieza a ser un hecho dada la gravedad de las consecuencias de muchos de los ataques que se han producido en los últimos años. Para que esta compartición se pueda llevar a cabo será necesario en primer avanzar en la creación de estándares, un ejemplo claro es TAXII, que abarca un conjunto de especificaciones para el intercambio de información sobre ciberamenazas con las que se pretende ayudar a las organizaciones cuando comparten información con sus socios.

Otros estándares que se están creando en este sentido y se mencionan en el monográfico son STIX o Cybox.

Nos encontramos por tanto en un entorno cada vez más global, lo cual supone también amenazas más globales, ante las cuales hay que plantear medidas globales para evitarlas y también respuestas globales. En un tema como la seguridad, tan importante para poder llevar a Internet a un nuevo estado, esta colaboración entre organizaciones de ámbito nacional y entre organizaciones de diversos países ya no es una simple recomendación sino una necesidad. Es también de desear que la seguridad sea un aspecto fundamental desde el propio diseño de cualquier producto. Quién sabe si dentro de unos años el sello PbD (privacy by design) será fundamental para que cualquier nuevo producto digital pueda comercializarse, igual que el marcado CE lo es para los productos físicos que se comercializan en Europa.

Este post ha sido publicado originalmente en el blog LA COFA de Fundación Telefónica.